Получается, что российские спецслужбы имеют доступ ко всему контенту в мессенджерах, и к переписке тоже?

Такие опасения преждевременны, говорит «Черте» консультант по информационной безопасности Алексей Шляпужников. При использовании прямого peer-2-peer соединения в мессенджере, например, секретного чата в Телеграме или WhatsApp и Signal, зашифрованные сообщения сотрудники спецслужб увидеть не могут. Они могут увидеть лишь, отправили ли вы текстовое или голосовое сообщение, или прикрепили какой-то файл, но не более того. К содержимому этих сообщений и файлов доступа у них по-прежнему нет.

Возможность при анализе трафика видеть тип посылаемого контента, отправителя и получателя — особенность протокола мессенджеров, которая была в них заложена с самого начала. И Signal, и WhatsApp, и Телеграм используют определенные порты, и при пересылке данных они «представляются» для истории трафика, говорит Шляпужников. По переписке двух российских пользователей системы слежения видят айпи-адреса получателя и отправителя, номер телефона или абонентского канала, с которого заходили в эти айпи.

Вторая часть статьи посвящена тому, что российские силовики могут собирать логины и пароли с незашифрованных интернет-страниц. Проверить, зашифрована ли страница очень просто — по наличию «замочка» слева от https в адресной строке браузера. Это, говорит, Шляпужников, тоже особенность http-протокола и никаких новых возможностей тут у спецслужб нет.

А эти данные, которые они могут увидеть, могут быть использованы против меня, например, в уголовном деле?

Данные биллингов звонков и геолокация применяются в уголовном производстве очень давно, активно и широко, таких случаев сотни и тысячи по стране, активно это внедрялось еще 10-15 лет назад, объясняет юрист Станислав Селезнев.

В статье Нью-Йорк Таймс речь прежде всего о том, что какое-то время назад в распоряжении спецслужб появился удобный интерфейс, где все эти данные собраны в одном месте и могут быть быстро отслежены, добавляет юрист. Этот интерфейс позволяет легко строить социальные графы пользователей — кто с кем чаще всего общается, кто в каком месте чаще всего находится, кто какие места из абонентов телефонов посещает. Но никаких новых технологий, подчеркивает, тут нет, просто это стало удобнее.

При этом удобный интерфейс всегда существовал в биллингах, выдаваемых провайдерами, говорит Шляпужников: «Вспомните расследование Навального про его отравление. Там Навальный, получив через «пробив» биллинг провайдера, видел и местонахождение своего отравителя, и данные о всех его исходящих переписках в WhatsApp. Никаких секретных разработок там не применялось».

У российских силовиков и раньше были аналитические системы, способные справляться с большим потоком данных. Но спецслужбы пристально следят только в отношении нескольких тысяч, может быть десятков тысяч «неблагополучных» пользователей, продолжает Шляпужников, — для этого было достаточно и старых отчетов, которые выгружались в Microsoft Excel еще с конца нулевых годов.

В целом даже такая детализация трафика, какую предоставляет NetBeholder, вряд ли сильно облегчит следственные действия, уверен юрист. «Ну пусть у следствия есть данные, что в 21:05 во вторник телефоны обоих подозреваемых подключались к Signal или WhatsApp. Допустим, что и сами подозреваемые этот факт не отрицают. Все эти системы не дадут больших подробностей. Один читал старую почту или грузил видеоролик, а второй разговаривал с мамой или отправлял голосовое сообщение. Слишком мало значимости у этих данных», — приводит он пример.

Важно понимать, что тотальная прослушка голоса и трафика идет давно и успешно применяется в суде.

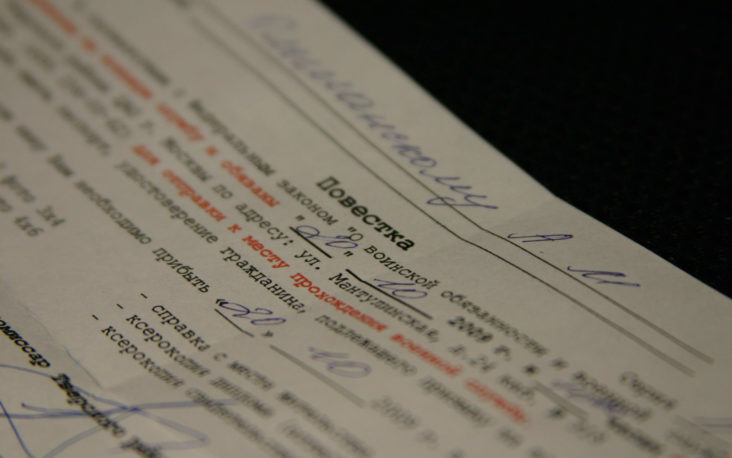

А как именно силовики получают эти данные? Это законно?

Закон (об оперативно-розыскной деятельности) обязывает операторов связи и интернет-провайдеров предоставлять эти данные спецслужбам. Расследуя уголовное дело, следователь обращается в суды и получает легальный доступ и к переписке, и к данным о местонахождении пользователя.

Официально в рамках оперативно-розыскных мероприятий сотрудники полиции не должны иметь доступ к этим данным, только в рамках уже заведенного уголовного дела.

Но фактически, говорит юрист Селезнев, общество и операторы связи не могут контролировать, какая информация запрашивается и исследуется при помощи оборудования СОРМСистема технических средств для обеспечения функций оперативно-розыскных мероприятий. «У нас просто нет доступа к этим ящикам, которые стоят на каждом коммутаторе», — отмечает он.

Как защититься от этого? Поможет ли VPN?

Основной способ защиты — тотальное шифрование всего трафика, констатирует Алексей Шляпужников. Для этого достаточно надежного VPN. Тогда провайдер будет видеть только то, что от вас исходит какой-то неназванный трафик в сторону VPN-сервера, и от него в вашу сторону ответный трафик. Они не смогут узнать, смотрели ли вы Ютуб, переписывались в Signal или смотрели сериал на «Кинопоиске» — для провайдера ваш поток трафика будет выглядеть как «сплошная непроницаемая кишка», формулирует эксперт.

Это касается только проверенных VPN-сервисов — стоит с подозрением относиться в таковым, созданным крупными российскими айти-компаниями и к бесплатным VPN из Google Store и AppStore.

Станислав Селезнев отмечает, что VPN не поможет скрыть отслеживания вашего местоположения. Если ваш телефон подключился к сети, его увидела базовая станция, и он будет отслежен. Евангелисты полной цифровой безопасности никогда не вставляют в смартфон сим-карту, используют его исключительно как переносной Wi-Fi-коммуникатор. Но для среднестатистического пользователя это слишком жесткие меры.

Бывший брокер данных с одной из крупных российских даркнет-площадок дает рекомендации для полной анонимности в интернете:

- Использовать операционную систему Linux

- Использовать VPN с технологией Secure Core для пропуска вашего трафика через несколько ip-адресов сервиса по типу ProtonVPN.

- Для анонимного серфинга в интернете обязательно используйте Tor Browser.

- Зарегистрировать аккаунт в Телеграме на «левый» номер, желательно в сервисе онлайн-аренды номеров, так чтобы его можно было еще много раз использовать для личных целей. За услуги сервиса при этом желательно пополнять криптовалютой. Также лучше поставить двухфакторную защиту в настройках сервиса, чтобы исключить кражу.

- Регистрировать такой аккаунт желательно через web-версию мессенджера, используя VPN.

- При регистрации аккаунта с личного смартфона желательно не разрешать Телеграму получать доступ к контактам на смартфоне. Для соблюдения полной анонимности не рекомендуется регистрировать аккаунты с личного смартфона.

- В настройках безопасности Telegram желательно скрыть номер телефона для всех других пользователей сразу же после регистрации. Также лучше не использовать ваши частые никнеймы при прописывании Телеграм ID, и поставить в аккаунте двухфакторную защиту, привязанную к левой почте, также защищенной двухфакторной аутентификацией.

Авторы статьи в Нью-Йорк Таймс опасаются, что эта система слежки может быть экспортирована в другие страны. Меня смогут прослушивать и за рубежом?

Основатель организации «Роскомсвобода» Артем Козлюк отмечает, что в данный момент слежку силовики ведут через отечественных операторов связи, которые включены в систему СОРМ, и которые обязаны сотрудничать и передавать все данные об абонентах. В трафик зарубежных операторов и провайдеров у ФСБ хода нет.

С другой стороны, говорит Козлюк, если абонент иностранного оператора соединяется с абонентом отечественного, тут «могут быть нюансы», спецслужбы могут увидеть все факты соединения и другие метаданные, которые получит отечественный оператор.

Что касается экспорта самой системы, ситуация двоякая. Технически никаких сложностей здесь нет, отмечает юрист, все зависит от того, насколько отличается инфраструктура связи в стране. Но вряд ли где-то внедрение этих инструментов будет невозможным.

С точки зрения закона, продолжает он, возникают противоречия, например, с законодательством Европейского Союза, где массовая обезличенная слежка за гражданами в режиме 24/7 не поддерживается. Тут уместно сослаться на решение ЕСПЧ по делу Романа Захарова против России. То есть, реализация российской СОРМ давно признана несовместимым с требованиями статьи 8 Европейской конвенции (1950 г.) — в части обеспечения права на защиту частной жизни.

Поэтому интегрировать подобные системы в страны, уважающие международные соглашения, должно быть крайне сложно, считает юрист. Но это не значит, что подобные попытки не предпринимаются спецслужбами по всему миру. Та же компания VAS Experts, упомянутая в статье Нью-Йорк Таймс как один из разработчиков новых систем слежки, на своем сайте утверждает, что внедряет свои решения как минимум в 19 странах мира.

Артем Козлюк напоминает, что многие западные государства, включая США, используют или использовали разработки израильских компаний (Cellebrite и NSO Group) по слежке за устройствами и их взлому. Вопрос в том, какие именно данные собирают эти правительства, и используют ли они их для политического преследования.